IDS (Snort) Bypass

https://vimeo.com/112510848

Web Scanner Bypass

https://vimeo.com/112972649

terça-feira, 15 de setembro de 2015

Ferramenta para gerar phishing

Uma ferramenta para treinar usuários contra phishing fazendo phishing contra eles /* a melhor teoria é a prática */

Marcadores:

email,

engenharia social,

hacking,

phishing,

spam

I hacked into a nuclear facility in the '80s

Reportagem da CNN conta história de hacker adolescente americano dos anos 80

http://edition.cnn.com/2015/03/11/tech/computer-hacker-essay-414s/index.html

http://edition.cnn.com/2015/03/11/tech/computer-hacker-essay-414s/index.html

App security: Decompiling Android APK files

Learning how to reverse engineer Android applications is a great way

to review source code and identify malicious intents or potential

vulnerabilities within closed binary files. With the right tools and a

little know-how, it's a surprisingly straightforward undertaking for

information security professionals to sniff out security weaknesses,

such as format strings, buffer overflows and unrestricted permissions in Android applications.

First, you need to be familiar with the anatomy of an Android

application. Android code is typically Java, and the application is

delivered as an Android package (APK) using a compressed file format

such as ZIP (though the extension is renamed .apk). Once unzipped, the

root directory will contain folders with the application resources,

along with a signature file. Every Android application root directory

must also contain a binary XML file named AndroidManifest.xml, which

communicates essential information about the application to the Android

system.

Access the Android APK from a phone

Before you begin reverse engineering the application, you'll want to back it up to an SD card. There are a number of tools you can use to do this, including APKoptic and Astro File Manager with Cloud. (For this demo, we'll be using the free Santoku-Linux distribution, which includes open source security tools and utilities for analyzing Android applications.)As shown in Figure 1 to start accessing the Android APK, you'll run two commands using the Android Debug Bridge (adb) tool:

Figure 1. To get the Android package from a device, you can use tools such as Android Debug Bridge to run a list packages command. (Source: viaForensics)

Get the APK from Google

You can also download the Android APK from Google Play. There are two ways to do this:

1. The Google Play Unofficial Python API

2. A Web service or browser extension such as the following:

Now that you have the APK, it's time get your hands dirty.

Disassemble the APK

To start taking apart the application, you'll first need the Android-apktool, an open source multi-platform utility that will allow you to decode resources to their original form and rebuild after modification. It can transform Android’s binary Dalvik bytecode (classes.dex) into Smali source code as shown in Figure 2. Smali is an assembler code for the DEX (Dalvik EXecutable) format used by the Dalvik Virtual Machine, an integral part of the Android which runs the applications on the operating system.

Figure 2. The Android-apktool transforms Dalvik bytecode into Smali source code. (Source: viaForensics)

Translate the APK to Java

To decompile the Android APK, you'll want to use the dex2jar tool, which converts Dalvik bytecode (DEX) to Java bytecode (Java Archive file format also known as JAR). This allows you to use any existing Java decompiler with the resulting JAR file. (See Figure 3.)

Figure 3. Dex2jar converts Dalvik bytecode to Java bytecode. (Source: viaForensics)

Some useful Java decompilers include:

Analyze code for vulnerabilities

And that's it. The reverse engineering is complete. The Java code is now accessible, allowing you to check it against known malware databases and run scripts to detect malicious code.

About the author: Andrew Hoog is CEO and co-founder of viaForensics. As a mobile security researcher and computer scientist, he has spoken at major banking, security and forensic conferences. He is the author of two books on security, iPhone and iOS Forensics and Android Forensics, and has two patents pending in the areas of forensics and data recovery. Mr. Hoog holds a bachelor of arts degree in computer science from Saint Louis University and is completing a master of business administration degree from University of Chicago’s Booth School of Business.

Fonte: http://searchsecurity.techtarget.com/tip/App-security-Decompiling-Android-APK-files

Access the Android APK from a phone

Before you begin reverse engineering the application, you'll want to back it up to an SD card. There are a number of tools you can use to do this, including APKoptic and Astro File Manager with Cloud. (For this demo, we'll be using the free Santoku-Linux distribution, which includes open source security tools and utilities for analyzing Android applications.)As shown in Figure 1 to start accessing the Android APK, you'll run two commands using the Android Debug Bridge (adb) tool:

- adb shell pm list packages

- adb pull /data/app/package-name-1.apk

Figure 1. To get the Android package from a device, you can use tools such as Android Debug Bridge to run a list packages command. (Source: viaForensics)

Get the APK from Google

You can also download the Android APK from Google Play. There are two ways to do this:

1. The Google Play Unofficial Python API

2. A Web service or browser extension such as the following:

Now that you have the APK, it's time get your hands dirty.

Disassemble the APK

To start taking apart the application, you'll first need the Android-apktool, an open source multi-platform utility that will allow you to decode resources to their original form and rebuild after modification. It can transform Android’s binary Dalvik bytecode (classes.dex) into Smali source code as shown in Figure 2. Smali is an assembler code for the DEX (Dalvik EXecutable) format used by the Dalvik Virtual Machine, an integral part of the Android which runs the applications on the operating system.

Figure 2. The Android-apktool transforms Dalvik bytecode into Smali source code. (Source: viaForensics)

Translate the APK to Java

To decompile the Android APK, you'll want to use the dex2jar tool, which converts Dalvik bytecode (DEX) to Java bytecode (Java Archive file format also known as JAR). This allows you to use any existing Java decompiler with the resulting JAR file. (See Figure 3.)

Figure 3. Dex2jar converts Dalvik bytecode to Java bytecode. (Source: viaForensics)

Some useful Java decompilers include:

- Java Decompiler project’s JD-GUI

- JAD Java Decompiler

- Others such as Dare, Mocha and Procyon

- Androguard's DAD (open source)

- PNF Software's JEB (commercial)

Analyze code for vulnerabilities

And that's it. The reverse engineering is complete. The Java code is now accessible, allowing you to check it against known malware databases and run scripts to detect malicious code.

About the author: Andrew Hoog is CEO and co-founder of viaForensics. As a mobile security researcher and computer scientist, he has spoken at major banking, security and forensic conferences. He is the author of two books on security, iPhone and iOS Forensics and Android Forensics, and has two patents pending in the areas of forensics and data recovery. Mr. Hoog holds a bachelor of arts degree in computer science from Saint Louis University and is completing a master of business administration degree from University of Chicago’s Booth School of Business.

Fonte: http://searchsecurity.techtarget.com/tip/App-security-Decompiling-Android-APK-files

Stop attackers hacking with Metasploit

Automated security tools have been one of the most significant advancements in information security. Automation has become a necessity given the increasing complexity of networks and software -- and the threats targeting them.

The concept of security automation is nothing new. The Security Administrator Tool for Analyzing Networks (SATAN)

started the automated security tool revolution in 1995, and since then

automation has evolved to include binary analysis, malware research, sandboxes, vulnerability scanning, code scanning and more.

Specific to automated vulnerability assessment, hacking with Metasploit has arguably become the most popular way to use such a tool, and has become a critical tool in defending an enterprise's network. Unfortunately, it is so good at identifying and exploiting an organization's weak spots that most attackers now know Metasploit is a simple way to find and exploit a vulnerable system.

In this tip, I will discuss how Metasploit works, why enterprises would want to use it and how to put controls in place to ensure attackers can't use Metasploit to sneak inside your organization.

Metasploit is extendable with the Metasploit Framework where the controlling interface identifies a vulnerability, exploits it, delivers the exploit and -- in some interfaces -- includes post-exploitation tools and reporting. The Metasploit Framework imports data from a vulnerability scanner, uses details about vulnerable hosts to identify vulnerabilities to exploit, and launches an attack using a payload to exploit the system. All of this can be managed by the Metasploit Web Interface using one of the several different interfaces available (e.g., command line tool, Web-based graphical user interface, commercial tools).

Attackers can import results from a vulnerability scanner into Armitage, an open source security tool in the Metasploit Framework, and identify the vulnerabilities with Metasploit modules. Once these vulnerabilities are identified, attackers can use an applicable exploit to compromise the system to get a shell or launch the meterpreter in Metasploit to control the system.

The payload is the commands to execute on the local system once access has been gained through an exploit. This can include documentation and a database of techniques to develop a working exploit after identifying the vulnerability. The payload database includes modules to extract passwords from the local system, install other software or to control the hardware much like previous tools, such as BO2K, have.

Another benefit of Metasploit is that it helps demonstrate the

seriousness of a vulnerability by showing someone how easy it is to

exploit it and completely compromise a system. For example, a remotely

exploitable vulnerability could be identified on a target system, and

then a payload could be configured within Metasploit to open a remote

shell on the target system so that an attacker can steal data or install

a keylogger. Using Metasploit for pen-testing to automate many of the

manual checks will allow pen-testers to bypass certain areas and focus

only on the areas that require in-depth analysis.

One of the most common uses for Metasploit in the enterprise is to prioritize patch or vulnerability management decisions. Once a Metasploit module has been released for a vulnerability, enterprises can place a higher priority on patches, especially due to the fact that the current generation of script kiddies can now easily compromise systems using it. In addition, any vulnerability identified with a Metasploit module already available should be at the top of an enterprise's list of vulnerabilities to patch or mitigate.

Metasploit attacks can be best defended against using standard security controls such as patching, running applications or processes with least privileges, limiting network access to only trusted hosts, and other common controls that are covered in the SANS Top 20 Critical Security Controls or the OWASP Top Ten. A Metasploit attack can be detected across a network unless its "encode" option is used to prevent network traffic from being detected by an intrusion detection system. Barring that, Metasploit activity can also be detected by monitoring for anomalies on the network or by using a host-based detection tool that detects Metasploit executables running on the local system.

Just as a hammer can be used for good or harm, Metasploit can be used to keep a corporate network together or tear it apart. Despite the fact that Metasploit detects vulnerabilities and provides the front-line defense an enterprise network needs, it is critical to remember that attackers have access to the very same tool that will identify the very same vulnerabilities.

Having Metasploit in an enterprise's security toolkit is beneficial, but organizations must also leverage other tools and technologies to defend against the attackers using Metasploit against them.

About the author:

Nick Lewis, CISSP, is the information security officer at Saint Louis University. Nick received his Master of Science degree in information assurance from Norwich University in 2005 and in telecommunications from Michigan State University in 2002. Prior to joining Saint Louis University in 2011, Nick worked at the University of Michigan and at Boston Children's Hospital, the primary pediatric teaching hospital of Harvard Medical School, as well as for Internet2 and Michigan State University.

May The Source be with You.

|

| As with any information security tool, Metasploit can be used to do both good and harm. |

Specific to automated vulnerability assessment, hacking with Metasploit has arguably become the most popular way to use such a tool, and has become a critical tool in defending an enterprise's network. Unfortunately, it is so good at identifying and exploiting an organization's weak spots that most attackers now know Metasploit is a simple way to find and exploit a vulnerable system.

In this tip, I will discuss how Metasploit works, why enterprises would want to use it and how to put controls in place to ensure attackers can't use Metasploit to sneak inside your organization.

How Metasploit works

Created by H.D. Moore in 2003, the open source Metasploit software is one of several tools that can be used to automate many of the steps of penetration testing. When new exploits are discovered, which happens constantly, Metasploit overseer Rapid7 and the 200,000-plus users of Metasploit work to add the exploit to Metasploit's catalog. Then, anyone using Metasploit can use it to test whether the exploit works against particular systems.Metasploit is extendable with the Metasploit Framework where the controlling interface identifies a vulnerability, exploits it, delivers the exploit and -- in some interfaces -- includes post-exploitation tools and reporting. The Metasploit Framework imports data from a vulnerability scanner, uses details about vulnerable hosts to identify vulnerabilities to exploit, and launches an attack using a payload to exploit the system. All of this can be managed by the Metasploit Web Interface using one of the several different interfaces available (e.g., command line tool, Web-based graphical user interface, commercial tools).

Attackers can import results from a vulnerability scanner into Armitage, an open source security tool in the Metasploit Framework, and identify the vulnerabilities with Metasploit modules. Once these vulnerabilities are identified, attackers can use an applicable exploit to compromise the system to get a shell or launch the meterpreter in Metasploit to control the system.

The payload is the commands to execute on the local system once access has been gained through an exploit. This can include documentation and a database of techniques to develop a working exploit after identifying the vulnerability. The payload database includes modules to extract passwords from the local system, install other software or to control the hardware much like previous tools, such as BO2K, have.

Using Metasploit to secure your enterprise

Using Metasploit as part of a general vulnerability management program can verify that a vulnerability has been closed by patching, changing a configuration or implementing a compensating control. For example, if a patch isn't available yet but disabling a specific system feature will prevent a network being exploited, you can use Metasploit to verify that the proposed tactic (the disabling of the system) works as expected. Metasploit also verifies that the exploit attempt is detected by security monitoring tools.One of the most common uses for Metasploit in the enterprise is to prioritize patch or vulnerability management decisions. Once a Metasploit module has been released for a vulnerability, enterprises can place a higher priority on patches, especially due to the fact that the current generation of script kiddies can now easily compromise systems using it. In addition, any vulnerability identified with a Metasploit module already available should be at the top of an enterprise's list of vulnerabilities to patch or mitigate.

Defending against Metasploit

As with any information security tool, Metasploit can be used to do both good and harm. Black hats and other malicious hackers can use Metasploit against enterprises to identify exploits that will grant them unauthorized access to networks, applications and data.Metasploit attacks can be best defended against using standard security controls such as patching, running applications or processes with least privileges, limiting network access to only trusted hosts, and other common controls that are covered in the SANS Top 20 Critical Security Controls or the OWASP Top Ten. A Metasploit attack can be detected across a network unless its "encode" option is used to prevent network traffic from being detected by an intrusion detection system. Barring that, Metasploit activity can also be detected by monitoring for anomalies on the network or by using a host-based detection tool that detects Metasploit executables running on the local system.

Just as a hammer can be used for good or harm, Metasploit can be used to keep a corporate network together or tear it apart. Despite the fact that Metasploit detects vulnerabilities and provides the front-line defense an enterprise network needs, it is critical to remember that attackers have access to the very same tool that will identify the very same vulnerabilities.

Having Metasploit in an enterprise's security toolkit is beneficial, but organizations must also leverage other tools and technologies to defend against the attackers using Metasploit against them.

About the author:

Nick Lewis, CISSP, is the information security officer at Saint Louis University. Nick received his Master of Science degree in information assurance from Norwich University in 2005 and in telecommunications from Michigan State University in 2002. Prior to joining Saint Louis University in 2011, Nick worked at the University of Michigan and at Boston Children's Hospital, the primary pediatric teaching hospital of Harvard Medical School, as well as for Internet2 and Michigan State University.

May The Source be with You.

[Off-Topic] Crie sua propria rede social de código aberto

Equipes que pensem em melhorar a comunicação interna e empreendedores que desenvolvam negócios sobre plataformas sociais ganharam uma nova opção com o HumHub.

Essa startup criou um kit de código aberto, com todos os sistemas de conexão entre usuários, mensagens e fotos que uma rede social completa necessita. O projeto é uma boa oportunidade para quem deseja entender melhor a estrutura do código de uma aplicação desse tipo, utilizar sua lógica em algum outro projeto ou até implantar partes integrais do código, disponível no GitHub.

Há também módulos, como de calendário e de notificações, que podem ser instalados separadamente, de acordo com a necessidade de cada projeto. O design da interface é bonito, simples e funcional.

Quem se interessou pode experimentar a aplicação em um servidor temporário, antes de baixar o código e hospedá-lo numa máquina própria.

Também existe o Noosfero: um projeto criado pela COLIVRE em 2007 como uma alternativa a redes sociais proprietárias, e permite que qualquer pessoa ou organização tenha a sua própria rede social com funcionalidades como blog, comentários com notificação por email, RSS, upload de imagens e arquivos, galeria de imagens, CMS, perfis com layout personalizado, fórum, chat XMPP e outras. O Noosfero é escrito em Ruby, usando o framework Rails.

May the Source be with You: http://hackpedia.com.br/untihumhub-oferece-kit-de-codigo-aberto-para-voce-criar-sua-propria-rede-socialtled/

Essa startup criou um kit de código aberto, com todos os sistemas de conexão entre usuários, mensagens e fotos que uma rede social completa necessita. O projeto é uma boa oportunidade para quem deseja entender melhor a estrutura do código de uma aplicação desse tipo, utilizar sua lógica em algum outro projeto ou até implantar partes integrais do código, disponível no GitHub.

Há também módulos, como de calendário e de notificações, que podem ser instalados separadamente, de acordo com a necessidade de cada projeto. O design da interface é bonito, simples e funcional.

Quem se interessou pode experimentar a aplicação em um servidor temporário, antes de baixar o código e hospedá-lo numa máquina própria.

Também existe o Noosfero: um projeto criado pela COLIVRE em 2007 como uma alternativa a redes sociais proprietárias, e permite que qualquer pessoa ou organização tenha a sua própria rede social com funcionalidades como blog, comentários com notificação por email, RSS, upload de imagens e arquivos, galeria de imagens, CMS, perfis com layout personalizado, fórum, chat XMPP e outras. O Noosfero é escrito em Ruby, usando o framework Rails.

May the Source be with You: http://hackpedia.com.br/untihumhub-oferece-kit-de-codigo-aberto-para-voce-criar-sua-propria-rede-socialtled/

Nove dicas para melhorar a produtividade em InfoSec

1- Ferramentas eficientes

Existem muitos recursos para ajudar os profissionais de segurança serem mais produtivos. Para colaboração e comunicação: Trello, Slack e XMind; Evernote para anotações e arquivo; e Pocket para o gerenciamento de listas de leitura on-line. Para gerenciamento de tarefas: Todoist ou algo mais específico para a segurança, Chef, um software de automação de nuvem usada para gerenciar a infra-estrutura.

2- Terceirizar trabalho que consome recursos

Uma maneira simples de melhorar a sua produtividade é delegar sua carga de segurança para um especialista. Provedores de serviços gerenciados de segurança servem como parceiros confiáveis que ajudam a amplificar a proteção em áreas onde as suas capacidades locais pode ser insuficientes.

3- Listas e feeds de ameaças

Manter-se informado sobre as últimas ameaças, vulnerabilidades, exploits e contramedidas é fundamental para o seu trabalho. Felizmente, há uma série feeds que você pode usar para fazer exatamente isso. Há o NetSec Hub do Reddit, o SANS Internet Storm Center Diary e listas de discussão como o Bugtraq da SecLists.org e o Full Disclosure.

4- Repositórios de violação de dados

DataLossDB e Privacy Rights Clearinghouse catalogam as últimas violações e o número de registros expostos. (Alerta de spoiler: A lista vai longe). Ao rastrear incidentes de violação de dados, você pode armar-se com informações de tomada de decisão adicional. Por exemplo, se você trabalha em uma indústria em particular e percebe um aumento nas violações que afetam certos tipos de empresas, isto poderá levá-lo a inspecionar mais de perto sua rede.

5- Estatísticas de segurança

Números motivam as pessoas a agir e podem ter um impacto dramático sobre o sucesso de suas campanhas. Como um profissional de segurança, é necessário comunicar-se com as partes interessadas em todos os departamentos, desde o almoxarifado (para incentivá-los a praticar computação mais segura) até executivos (para convencê-los a liberar o orçamento). Minimize o tempo gasto pesquisando fatos e números relevantes usando o Security Stats Hub.

6- Virtualização

Além de reduzir os custos, a virtualização é uma tecnologia que pode ajudá-lo, de forma mais eficiente e com pouco esforço, a reagir contra ameaças. A tecnologia permite que você configure "ambientes bem conhecidos" com Snapshot - e voltar a qualquer momento. Isto pode ser útil para os profissionais de segurança testarem suas técnicas de combate a ameaças, bem como analisar malware, pois você pode facilmente desfazer as alterações que foram feitas no ambiente, sem ter que começar do zero. A virtualização pode apresentar riscos, bem, por isso é importante para os profissionais a tomar medidas como manter VMs segregados do resto da rede e fazer hardening no sistema operacional no qual o hypervisor está.

7- Codificação

A partir do ciclo de vida de desenvolvimento seguro de garantia de qualidade, a codificação é uma parte importante da disciplina de segurança cibernética. Ter uma compreensão de como funciona a programação também pode levar ao aumento da produtividade em outras partes do seu trabalho, incluindo a detecção de ameaças e resposta a incidentes. Uma das opções de aprendizagem mais populares é a Codecademy, que oferece tutoriais online gratuitos. Outra opção é o curso de Python para InfoSec gratuito da Cybrary.

8- ModSecurity

De acordo com o Relatório Trustwave Global Security 2015, 42% das investigações de violações eram de sites de comércio eletrônico. As organizações devem implementar a tecnologia que pode proteger esse vetor popular. Uma opção é ModSecurity, um firewall de código aberto para monitoramento em tempo real, registro e controle de acesso.

9- Cubo McCumber

É uma estrutura para avaliar suas práticas de segurança da informação. O cubo é feito para lembrá-lo dos objetivos desejados em segurança de dados (confidencialidade, integridade e disponibilidade), os estados de que os dados (em repouso, em trânsito e processamento), e as contramedidas que você usa (pessoas, processos e tecnologia) e como tudo se inter-relaciona.

May The Source be with You: https://www.trustwave.com/Resources/Trustwave-Blog/9-Productivity-Tricks-for-the-Time-Crunched-Security-Professional/

Existem muitos recursos para ajudar os profissionais de segurança serem mais produtivos. Para colaboração e comunicação: Trello, Slack e XMind; Evernote para anotações e arquivo; e Pocket para o gerenciamento de listas de leitura on-line. Para gerenciamento de tarefas: Todoist ou algo mais específico para a segurança, Chef, um software de automação de nuvem usada para gerenciar a infra-estrutura.

2- Terceirizar trabalho que consome recursos

Uma maneira simples de melhorar a sua produtividade é delegar sua carga de segurança para um especialista. Provedores de serviços gerenciados de segurança servem como parceiros confiáveis que ajudam a amplificar a proteção em áreas onde as suas capacidades locais pode ser insuficientes.

3- Listas e feeds de ameaças

Manter-se informado sobre as últimas ameaças, vulnerabilidades, exploits e contramedidas é fundamental para o seu trabalho. Felizmente, há uma série feeds que você pode usar para fazer exatamente isso. Há o NetSec Hub do Reddit, o SANS Internet Storm Center Diary e listas de discussão como o Bugtraq da SecLists.org e o Full Disclosure.

4- Repositórios de violação de dados

DataLossDB e Privacy Rights Clearinghouse catalogam as últimas violações e o número de registros expostos. (Alerta de spoiler: A lista vai longe). Ao rastrear incidentes de violação de dados, você pode armar-se com informações de tomada de decisão adicional. Por exemplo, se você trabalha em uma indústria em particular e percebe um aumento nas violações que afetam certos tipos de empresas, isto poderá levá-lo a inspecionar mais de perto sua rede.

5- Estatísticas de segurança

Números motivam as pessoas a agir e podem ter um impacto dramático sobre o sucesso de suas campanhas. Como um profissional de segurança, é necessário comunicar-se com as partes interessadas em todos os departamentos, desde o almoxarifado (para incentivá-los a praticar computação mais segura) até executivos (para convencê-los a liberar o orçamento). Minimize o tempo gasto pesquisando fatos e números relevantes usando o Security Stats Hub.

6- Virtualização

Além de reduzir os custos, a virtualização é uma tecnologia que pode ajudá-lo, de forma mais eficiente e com pouco esforço, a reagir contra ameaças. A tecnologia permite que você configure "ambientes bem conhecidos" com Snapshot - e voltar a qualquer momento. Isto pode ser útil para os profissionais de segurança testarem suas técnicas de combate a ameaças, bem como analisar malware, pois você pode facilmente desfazer as alterações que foram feitas no ambiente, sem ter que começar do zero. A virtualização pode apresentar riscos, bem, por isso é importante para os profissionais a tomar medidas como manter VMs segregados do resto da rede e fazer hardening no sistema operacional no qual o hypervisor está.

7- Codificação

A partir do ciclo de vida de desenvolvimento seguro de garantia de qualidade, a codificação é uma parte importante da disciplina de segurança cibernética. Ter uma compreensão de como funciona a programação também pode levar ao aumento da produtividade em outras partes do seu trabalho, incluindo a detecção de ameaças e resposta a incidentes. Uma das opções de aprendizagem mais populares é a Codecademy, que oferece tutoriais online gratuitos. Outra opção é o curso de Python para InfoSec gratuito da Cybrary.

8- ModSecurity

De acordo com o Relatório Trustwave Global Security 2015, 42% das investigações de violações eram de sites de comércio eletrônico. As organizações devem implementar a tecnologia que pode proteger esse vetor popular. Uma opção é ModSecurity, um firewall de código aberto para monitoramento em tempo real, registro e controle de acesso.

9- Cubo McCumber

É uma estrutura para avaliar suas práticas de segurança da informação. O cubo é feito para lembrá-lo dos objetivos desejados em segurança de dados (confidencialidade, integridade e disponibilidade), os estados de que os dados (em repouso, em trânsito e processamento), e as contramedidas que você usa (pessoas, processos e tecnologia) e como tudo se inter-relaciona.

May The Source be with You: https://www.trustwave.com/Resources/Trustwave-Blog/9-Productivity-Tricks-for-the-Time-Crunched-Security-Professional/

Marcadores:

dicas,

ferramentas,

hacking,

infosec,

produtividade,

tools

sexta-feira, 11 de setembro de 2015

[Off-Topic] Convertendo arquivos de áudio com o SOX

Criando ringtones do tipo wav para telefones Yealink.

-v volume

-e encoding

-r sample rate

Fonte: http://www.888voip.com/forum/yealink/600-creating-wav-files-for-yealink-ringtones.html

sox -v 0.95 InputFileName.wav -e u-law -r 8000 OutputFileName.wav

-v volume

-e encoding

-r sample rate

Fonte: http://www.888voip.com/forum/yealink/600-creating-wav-files-for-yealink-ringtones.html

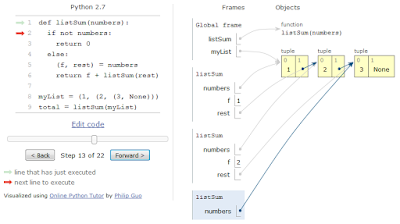

[Off-Topic] Ferramenta permite visualizar código sendo "executado"

Usando esta ferramenta, você pode escrever programas em Python, Java, JavaScript ou Ruby no seu navegador e visualizar o que o computador está fazendo e passo-a-passo como ele executa esses programas.

May The Source be with You: https://github.com/pgbovine/OnlinePythonTutor

Marcadores:

#programming,

java,

off-topic,

programação,

python,

ruby

quarta-feira, 9 de setembro de 2015

Presidente do Serpro ignora criptografia em favor do desempenho

Ao participar de audiência nesta quinta, 3 de setembro de 2015, da CPI dos Crimes Cibernéticos, o presidente do Serpro, Marcos Mazoni, lembrou que os backdoors continuam existentes na infraestrutura, na camada lógica e nas aplicações, apesar dos esforços recentes de buscar maior segurança.

“Criptografia existe, mas é muito pouco usada, porque tira performance. Basta lembrar como as pessoas acabam optando por e-mails que não tem essa proteção. Nesse terreno estamos incentivando a ampla adoção de criptografia no governo. O Expresso tem um milhão de contas. Nem todas do Serpro. Nós temos umas cento e poucas mil. Mas a Previdência tem, universidades, escolas técnicas vários órgãos e muitas empresas privadas”, listou Mazoni.

“Algoritmos de criptografia criado em países estrangeiros também têm fragilidades. Precisamos de maior conhecimento de matemática para ter maior proteção. Muitas vezes se adotam algoritmos internacionais e eles são, em geral, desenvolvido pela NSA, que participa desse processo. Por isso é importante termos nosso desenvolvimento, nossa matemática, matemática quântica e teremos criptografia mais sólida”, emendou.

Ao pontuar que as vulnerabilidades começam nas redes físicas, o presidente do Serpro destacou os investimentos no novo cabo submarino para a Europa e no satélite geoestacionário de defesa e comunicações. Mas reconheceu que são muitos produtos e software que atendem as legislações internacionais, com exigências da implementação prévia de backdoors para acesso.

“A cláusula de proteção do governo dos EUA garante acesso absoluto, mesmo que equipamento seja instalado por nós em nossos bancos de dados. Está escrito na licença dos produtos e por isso mesmo temos que cuidar também do trafego sainte de nossas redes, pelos chamados backdoors. São proteções de fabricantes norte-americanos, mas chineses também. Não estamos acusando nenhuma empresa, apenas apontando, como em um seguro, a possibilidade de acontecer", completou Mazoni.

May The Source be with You: http://convergenciadigital.uol.com.br/cgi/cgilua.exe/sys/start.htm?infoid=40530&sid=18

“Criptografia existe, mas é muito pouco usada, porque tira performance. Basta lembrar como as pessoas acabam optando por e-mails que não tem essa proteção. Nesse terreno estamos incentivando a ampla adoção de criptografia no governo. O Expresso tem um milhão de contas. Nem todas do Serpro. Nós temos umas cento e poucas mil. Mas a Previdência tem, universidades, escolas técnicas vários órgãos e muitas empresas privadas”, listou Mazoni.

“Algoritmos de criptografia criado em países estrangeiros também têm fragilidades. Precisamos de maior conhecimento de matemática para ter maior proteção. Muitas vezes se adotam algoritmos internacionais e eles são, em geral, desenvolvido pela NSA, que participa desse processo. Por isso é importante termos nosso desenvolvimento, nossa matemática, matemática quântica e teremos criptografia mais sólida”, emendou.

Ao pontuar que as vulnerabilidades começam nas redes físicas, o presidente do Serpro destacou os investimentos no novo cabo submarino para a Europa e no satélite geoestacionário de defesa e comunicações. Mas reconheceu que são muitos produtos e software que atendem as legislações internacionais, com exigências da implementação prévia de backdoors para acesso.

“A cláusula de proteção do governo dos EUA garante acesso absoluto, mesmo que equipamento seja instalado por nós em nossos bancos de dados. Está escrito na licença dos produtos e por isso mesmo temos que cuidar também do trafego sainte de nossas redes, pelos chamados backdoors. São proteções de fabricantes norte-americanos, mas chineses também. Não estamos acusando nenhuma empresa, apenas apontando, como em um seguro, a possibilidade de acontecer", completou Mazoni.

May The Source be with You: http://convergenciadigital.uol.com.br/cgi/cgilua.exe/sys/start.htm?infoid=40530&sid=18

Marcadores:

backdoor,

brazil,

criptografia,

crypto,

governo,

nsa,

performance,

serpro

Let's Encrypt - Seu site com certificado

Let's Encrypt é uma autoridade de certificação (CA) livre, automatizada e aberta. É um serviço prestado pelo Grupo de Pesquisa de Segurança da Internet (ISRG).

Grátis: Qualquer um que possui um nome de domínio pode obter um certificado confiável a custo zero.

Automático: Software rodando em um servidor web pode interagir com o Let's Encrypt para obter um certificado de forma indolor, segura e configurá-lo para uso, e automaticamente cuidar da renovação.

Seguro: Let's Encrypt serve como uma plataforma para promover as melhores práticas de segurança TLS.

Transparente: Todos os certificados emitidos ou de revogação são registrados publicamente e estão disponíveis para qualquer um para inspecionar.

Aberto: O protocolo de emissão e renovação automática é publicado como um padrão aberto que outros podem adotar.

Cooperativo: Muito parecido com os próprios protocolos de Internet subjacentes, Let's Encrypt é um esforço conjunto em benefício da comunidade, além do controle de qualquer organização.

Grátis: Qualquer um que possui um nome de domínio pode obter um certificado confiável a custo zero.

Automático: Software rodando em um servidor web pode interagir com o Let's Encrypt para obter um certificado de forma indolor, segura e configurá-lo para uso, e automaticamente cuidar da renovação.

Seguro: Let's Encrypt serve como uma plataforma para promover as melhores práticas de segurança TLS.

Transparente: Todos os certificados emitidos ou de revogação são registrados publicamente e estão disponíveis para qualquer um para inspecionar.

Aberto: O protocolo de emissão e renovação automática é publicado como um padrão aberto que outros podem adotar.

Cooperativo: Muito parecido com os próprios protocolos de Internet subjacentes, Let's Encrypt é um esforço conjunto em benefício da comunidade, além do controle de qualquer organização.

[Off-Topic] WebAssembly - The Dawn of a New Era

https://medium.com/javascript-scene/what-is-webassembly-the-dawn-of-a-new-era-61256ec5a8f6

http://www.2ality.com/2015/06/web-assembly.html

http://www.2ality.com/2015/06/web-assembly.html

Marcadores:

#programming,

dev,

javascript,

offtopic,

web,

webassembly

Assinar:

Postagens (Atom)